rootkit(루트킷)

- 컴퓨터 소프트웨어 중에서 악의적인 것들의 모음으로써, 자신의 또는 다른 소프트웨어의 존재를 가림과 동시에 허가되지 않은 컴퓨터나 소프트웨어의 영역에 접근할 수 있게 하는 용도로 설계됨

- 루트킷의 설치는 자동으로 이루어지거나 공격자가 루트 권한이나 관리자 접근을 획득하였을 때 설치될 수 있음. 한 번 설치되면, 권한을 가진 접근을 유지할 뿐만 아니라 침입을 숨길 수도 있다.

- 악의성 공격자들은 한번 접속에 성공하면 백도어 및 트로이잔 프로그램을 만들어 놓는데, 그것이 rootkit이다.

rootkit 탐지할 수 있는 프로그램

1) rkhunter(rootkit hunter)

루트킷 헌터는 루트킷 , 백도어 및 가능한 로컬 익스플로잇을 검색하는 Unix 기반 도구입니다 . 중요한 파일의 SHA-1 해시를 온라인 데이터베이스의 알려진 해시와 비교하고, 기본 디렉토리와 잘못된 권한, 숨겨진 파일, 커널 모듈의 의심스러운 문자열, Linux 및 FreeBSD에 대한 특수 테스트를 검색하여 탐지합니다.

ex) 백도어 tool 점검, 랜섬웨어 점검, 파일변조 점검

[1.rkhunter.sh 작성]

vi /tmp/rkhunter.sh

#!/bin/bash cd /tmp wget https://sourceforge.net/projects/rkhunter/files/rkhunter/1.4.6/rkhunter-1.4.6.tar.gz tar zxvf rkhunter-1.4.6.tar.gz cd rkhunter-1.4.6 ./installer.sh --layout /usr/local --install PATH=$PATH:/usr/local/bin /usr/local/bin/rkhunter --propupd /usr/local/bin/rkhunter --update

[2.권한 변경 및 실행]

chmod 700 rkhunter.sh

./rkhunter.sh

rkhunter -c

[3.로그 확인]

cat /var/log/rkhunter.log

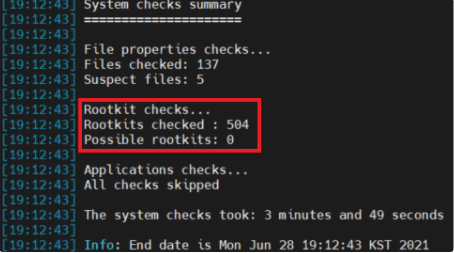

[4.결과 확인]

-> Possible rootkits 항목이 0개가 나오면 정상

2) chrootkit(check rootkit)

시스템 파일들이 각각 변조되었는지 알 수 있다.

[1. chkrootkit.sh 작성]

vi chkrootkit.sh#!/bin/bash cd /tmp wget ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz tar xvfz chkrootkit.tar.gz cd /tmp/chkrootkit* ./chkrootkit

[2. Shell Scrpit 권한 변경 및 실행]

chmod 755 chkrootkit.sh

./chkrootkit.sh

[3. 변조 확인]

모든 항목이 'not found'라 뜨면 정상

infected - 루트킷으로 변형되었음을 나타내는 메세지

not infected - 어떤 루트킷의 증후를 발견하지 못했음을 나타내는 메세지

not tested - 점검이 수행되지 못했다는 메세지

not found - 점검한 command가 없을때 나타나는 메세지

'OS > Linux' 카테고리의 다른 글

| [Linux] LVM 구성하기 / LVM이란? (0) | 2021.11.22 |

|---|---|

| [Linux] 사용자 ,그룹 확인/추가/삭제 (0) | 2021.11.22 |

| [Linux] 캐시되어 있는 yum의 패키지 정리하기 (0) | 2021.11.19 |

| [Linux] 포트 스캔 명령어 (nmap) (0) | 2021.11.19 |

| [Linux] 로컬의 파일을 다른 서버로 파일 전송(scp명령어) (0) | 2021.11.04 |

![[Linux] chrootkit(check rootkit) 과 rkhunter(rootkit hunter)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2F730Z9%2FbtrlCNNnR8n%2Fa3vFnMJw5WqcUzjiqUwjN1%2Fimg.png)